|

DOI: 10.7256/2454-0692.2017.3.21869

Дата направления статьи в редакцию:

01-02-2017

Дата публикации:

07-07-2017

Аннотация:

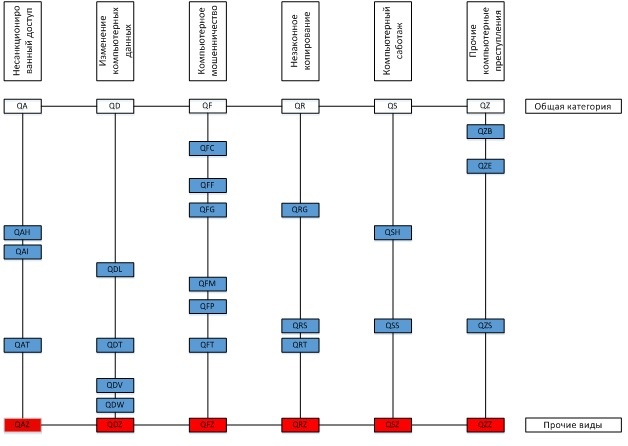

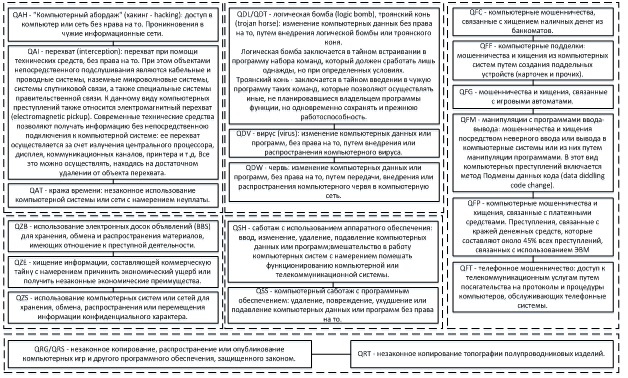

Автор подробно рассматривает такие аспекты как использование информационных следов при расследовании преступлений в сфере компьютерной информации, предлагается проработанная система взаимосвязи и представление информации в блок-схему для последующего более удобного использования при классификации преступлений в сфере компьютерной информации.Объектом исследования является преступная деятельность в сфере компьютерной информации, отражаемая в информационных следах, а также тактические и технические приемы по обнаружению, сохранению и изъятию информационных следов. Предметом исследования является закономерности преступной деятельности в сфере компьютерной информации вследствие которой образуются информационные следы, а также закономерности деятельности сотрудников правоохранительных органов по выявлению, закреплению, использованию таких следов при раскрытии и расследовании преступлений. Особое внимание уделяется новому принципу систематизации кодов, характеризующих компьютерные преступления на основе объектной декомпозиции. В работе применяются принципы объектной декомпозиции в систематизации идентификационных кодов, характеризующих преступления в сфере компьютерной информации. Методика расследования рассматриваемых преступлений характеризуется следующими особенностями: организация следственной деятельности при получении первичной информации; типизация следственных ситуаций; определение круга обстоятельств; разработка программ расследования; организация предупредительной деятельности следователей; тактика следственных и иных действий. Анализ, идентификация и классификация преступлений в сфере компьютерной информации - становиться одной из основных и трудно решаемых на практике задач, в связи с расширяемым спектром совершения подобных преступлений и постоянном развитии средств передачи и хранения информации. Ее решение требует не только особой тактики производства следственных и организационных мероприятий, но и прежде всего наличия специальных знаний в области компьютерной техники. Все коды, характеризующие компьютерные преступления, имеют идентификатор, начинающийся с буквы Q. Для характеристики преступления могут использоваться коды, расположенных в порядке убывания значимости совершенного. Согласно расшифровке кодов предлагается принцип объектной декомпозиции в систематизации идентификационных кодов, характеризующих преступления в сфере компьютерной информации, система взаимосвязи и представление информации в виде блок-схемы для последующего более удобного визуального отображения. Это позволяет эксперту быстро и точно провести классификацию совершенного преступления в сфере компьютерной информации и присвоить соответствующий код.

Ключевые слова:

принцип объектной декомпозиции, систематизация, идентификация, преступления в IT, информационные следы, коды, система, системный подход, классификация, криминалистика и экспертиза

УДК: 343.98

Abstract: The author considers such aspects as the use of information tracks for the investigation of cybercrimes; proposes a well-elaborated system of interaction and presentation of the information in a flow graph for further classification of cybercrimes. The research object is cybercrime, which can be seen in information tracks, and tactical and technical mechanisms of detection, storage and subtraction of information tracks. The research subject is the cybercrime patterns leaving information marks, and the activities of law enforcement agencies aimed at the detection, fixation and use of such tracks for investigation of crimes. Special attention is given to the new principle of systematization of codes characterizing cybercrimes on the basis of object decomposition. The author uses the principles of object decomposition for the systematization of ID codes characterizing cybercrimes. The research methodology has the following peculiarities: investigative activities aimed at the acquisition of primary information; typification of investigatory situations; detection of circumstances; development of investigatory programs; organization of preventive activities of investigators; tactics of investigatory and other actions. The author concludes that analysis, identification and classification of cybercrimes are among the main and the most difficult tasks due to the extending range of such crimes and constant development of the means of transmission and storage of information. It requires not only a special tactics of investigatory and organizational activities, but, first and utmost, special knowledge in the sphere of information technologies. All the codes, characterizing cybercrimes, have an identifier starting with “Q”. For the identification of crimes, codes in descending order of gravity of a crime can be used. The author proposes the object decomposition principle, based on ID codes decoding, the system of interaction, and the presentation of information in a flow graph for further visualization. It will help an expert to classify the committed cybercrime quickly and accurately and assign to it a certain code.

Keywords: object decomposition principle, systematization, identification, Cybercrime, information tracks, codes, system, system approach, classification, forensics and expertise

Введение Научно-технический прогресс постепенно приводит современное общество к тотальной компьютеризации наиболее важных областей общественной жизни. Наличие компьютерной информации потенциально связано с её утечкой, разрушением, риском противоправного изъятия, либо дополнением необъективной информацией. Автоматизация процессов обработки информации, отсутствие её надлежащей защиты, повсеместное применение персональных компьютеров и некоторые другие объективные факторы делают её уязвимой для преступных манипуляций. Исследования и результаты Наиболее важными факторами, влияющими на характер следственных ситуаций первоначального этапа расследования, являются:

- направление преступной деятельности;

- содержание преступных действий;

- характер информации о событии преступления;

- последствия преступления;

- результаты предшествующей работы по проверке первичной информации;

- данные, подтверждающие совершение преступления криминальной группой (КГ), задействовавшей компьютерные системы.

Перечисленные факторы и их сочетания образуют следующие наиболее типичные для первоначального этапа расследования преступлений следственные ситуации:

1. Идет активная подготовка членов организованной КГ с приобретением компьютерной техники, программного обеспечения (ПО), вовлечением специалистов к совершению преступления.

2. Происходит осуществление членами КГ преступного деяния, связанного со взломом защиты компьютерной информации.

3. Имеется факт уже законченного тяжкого преступления, совершенного КГ с использованием информационных (компьютерных) технологий (IT).

Комплекс сведений, относящихся к событию преступления, нередко осложнен инсценированием обстановки преступления, фальсификацией следов, созданием ложной информации, не позволяющими прийти к правильным выводам и предположениям путем анализа имеющихся данных Разрыв естественных и причинно-следственных связей направляет расследование по ложному пути. Если обратиться к условному делению (классификации) различных по уровню сложности задач, решаемых в процессе расследования, мы приходим к новым задачам:

1) обнаружению и доказательству оперативной информации;

2) выдвижение версий различной направленности;

3) принятия юридически верных решений.

Все выше указанные задачи связаны между собой совершенным компьютерным преступлением (КП) и имеют цель его раскрытия. Все эти задачи разделим на две группы:

1) алгоритмические задачи (ход решения типичен и заранее известен, определен нормой закона или процессуальной процедурой);

2) эвристические задачи (творческие, возникающие из-за проблемной ситуации и не имеют заранее запланированного хода решения).

Значительная часть задач, совершенных КГ и хакерами одиночками, являются творческими, другими словами требующими поиска таких путей решения, которые выходят за пределы элементарных рассуждений. Но, не всегда поставленные задачи могут быть решены на основании только имеющейся исходной информации [1].

При расследовании преступлений в сфере IT возможна выработка ряда специфических версий, в теории которых были предприняты попытки классификации и систематизации. Одни из авторов предпочитали такое дробление версий, при котором они могли относиться как к событию в целом, так и к отдельным его обстоятельствам, по существу разделяли их на общие и частные версии. Так, А.Н. Васильев отмечал, что версия – это предположение о наличии преступления в исследуемом событии, его специфике, элементах состава преступления, отдельных обстоятельствах и их значении, а также о виновных лицах, формах вины, мотивах и целях преступления[2].

Классификации в различных областях знаний имеют не только теоретическое значение – выявление характеристик различного рода объектов, но и практическое, позволяющее конкретно определить назначение каждого класса, его роль в реализации практической деятельности. Проблемы классификации имеют место в отдельных разделах криминалистической тактики, где существует определенное множество следственных действий, тактических приемов и рекомендаций, направленных на оптимизацию следствия.

Не мало важным здесь является высказывание Р.С. Белкина о том, что уровень версии объясняется совокупностью исходных данных, а её границы определяются уровнем построенных на этих исходных данных предположений [3]. Большая совокупность, определяющая значительное число данных, будет относиться к основной версии, меньшая совокупность к уровню частных версий. От сюда следует, что классификационным основанием здесь является совокупность именно исходных данных, или объем понятий.

Другими словами, анализ элементов криминалистической характеристики преступлений в сфере IT позволяет сделать вывод о приоритете перспективных следственных и оперативных версий прогностического характера преступлений такого рода; сферы посягательства; мотивированной направленности посягательства (политические, экономические или другие) уровня подготовки и тенденций к совершению "преступного мастерства"; уровня организованности, динамики преступной, интеллектуальной, территориальной сферы. Учет основных прогностических параметров может играть заметную роль при выработке стратегии расследования преступлений в сфере IT и в ходе оперативно-розыскной деятельности.

Зарубежными специалистами разработаны различные классификации способов совершения IT-преступлений. Ниже приведены названия способов совершения подобных преступлений, соответствующих кодификатору Генерального Секретариата Интерпола. Начиная с 1991 года этот кодификатор был интегрирован в автоматизированную систему поиска и в настоящее время доступен более чем в 100 странах. [4]

Все коды имеют идентификатор с буквы Q. Согласно расшифровке кодов мною предлагается система взаимосвязи и представление информации в виде блок-схемы для последующего более удобного визуального отображения. Это в свою очередь позволяет эксперту-криминалисту быстро и точно провести классификацию совершенного преступления в сфере IT и присвоить соответствующий код (Рисунок 1).

Рисунок 1. Блок-схема использования принципа декомпозиции в систематизации кодов преступлений в сфере компьютерной информации

Исходя из вышеуказанной блок-схемы можно наглядно увидеть, что верхние и нижние объекты (коды) имеют характерную связь, но принадлежность того, или иного компьютерного преступления к этим рядам объектов требует четкого понимания картины преступления. Объекты, расположенные в центральном блоке легче классифицировать, за счет их строгого описания. Здесь прослеживается принцип модульности или объектной декомпозиции, др. словами, систему целесообразно создавать из подсистем объектов, которые могут быть использованы (или используются) в др. системах. Подобный подход к классификации позволяет быстро произвести анализ совершенных преступлений. Важным моментом, на мой взгляд, можно считать и тот факт, что согласно этой системе можно провести дальнейший прогноз выявления новых объектов преступной деятельности. Подобную тенденцию можно объяснить за счет расширения сферы IT, всевозрастающей проблемы увеличения потока и обмена информации дальнейшим усложнениям информационных и коммутационных систем согласно закону Мура. Ниже приведена схема краткой записи (расшифровки) различных по связям объектов блок-схемы (Рисунок 2).

Рисунок 2. Блок-схема расшифровки по связям объектов при использовании принципа объектной декомпозиции в задаче систематизации кодов, характеризующих преступления в сфере компьютерной информации

Чтобы понять, о каких объектах и сообщениях идет речь в данной объектной декомпозиции, в каждом конкретном случае, следует указать, что первоначально объектный подход был предложен для разработки имитационных моделей поведения сложных систем. Набор объектов подобных систем обычно определяется при анализе различных процессов.[5]

Объектная декомпозиция, в данном случае может применяться многократно или быть многоуровневой. Это значит, что каждый объект может рассматриваться как система, которая состоит из элементов, взаимодействующих друг с другом через передачу сообщений. При многоуровневой декомпозиции на каждом уровне мы получаем простые объекты, это позволяет разрабатывать системы повышенной сложности.

К примеру, под компьютерным мошенничеством в общем случае мы понимаем завладение чужим имуществом обманом, злоупотребления доверием, присвоения, растраты, а также причинение ущерба, злоупотребления доверием, преступления совершенные со средствами компьютерной техники. В другом случае, совершение хищения путем кражи с использованием этих средств невозможно потому, что кража является тайным хищением чужого имущества. В компьютере не хранятся денежные средства физически или имущество, в компьютере хранится информация об этом имуществе или передвижении данного имущества (транзакции). Если преступник тайно проникает в компьютерную систему с целью похитить деньги, либо имущество, то он проникает в систему путем манипуляций с ПО, данными, либо техническими средствами (QFP). Как было сказано выше, эти действия будут являться обманом, который специфичен для компьютерного мошенничества. Если происходит тайное копирование (кража) чужой информации для неправомерного обладания ею, то это деяние должно квалифицироваться согласно ст.272 УК РФ (от 13.06.1996 N 63-ФЗ (ред. от 19.12.2016)) – неправомерный доступ к компьютерной информации, повлекшее за собой уничтожение, блокирование, модификацию либо копирование информации. Стоит также отметить, что в приведеном выше кодификаторе Интерпола не учтены компьютерные преступления в сфере интеллектуальной собственности [11, 12]. Заключение Автором была проведена работа по анализу аспектов при расследовании преступлений в сфере IT. Согласно расшифровке кодов предлагается система взаимосвязи и представление информации в виде блок-схемы для последующего более удобного визуального отображения.

Особое внимание уделяется новому принципу объектной декомпозиции в систематизации идентификационных кодов, характеризующих преступления в сфере компьютерной информации

Проведенные исследования позволяют эксперту-криминалисту быстро и точно провести классификацию совершённого преступления в сфере компьютерной информации и присвоить соответствующий код. Результаты работы позволят в будущем сделать прогноз на выявление новых видов преступлений в сфере IT и их последующей классификации.

Библиография

1. Гармаев Ю.П. Современные информационные технологии в механизме внедрения межотраслевых средств противодействия преступности // Юридическое образование и наука. 2014. № 4. С. 28-33.

2. Васильев А.Н. Проблемы методики расследования отдельных видов преступлений. М.: ЛексЭст, 2002. C. 43.

3. Белкин Р.С. Курс криминалистики. В 3-х т. М., 1997. С. 41.

4. Классификация компьютерных преступлений по кодификатору международной уголовной полиции генерального секретариата Интерпола - http://www.03pk.ru/pages/kompyuternye-prestupleniya-po-kodifikatoru-interpola (дата обращения: 01.02.2017)

5. Багутдинов Р.А. Современные научные исследования и инновации. 2015. № 10 С. 21-29.

6. Островский О.А Криминалистическая портретная экспертиза по видеоизображениям, как форма определения личности / The Eleventh International Conference on Eurasian scientific development Proceedings of the Conference. Editor Jana Ilyna, Russia. 2016. С. 176-179.

7. Королев Д.Г. Информация и право: Учебное пособие. Рязань: Рязанский Факультет Московского института МВД Россию 2000. С. 41-55.

8. Криминалистика. Учебник для вузов / Отв. ред. Н.П. Яблоков. 3-е изд. М.: Юристъ, 2005. С. 87.

9. Багутдинов Р.А. Кибернетика и программирование. 2016. № 5. С. 10-15.

10. Яблоков Н.П. Криминалистика: учебник. М.: Норма, 2008. С. 90.

11. Юридическое заключение Кафедры ЮНЕСКО по авторскому праву и иным правам интеллектуальной собственности о правовой природе сайтов в сети Интернет - http://www.unescochair.ru/index.php?option=com_content&task=view&id5&Itemid=18 (дата обращения: 31.08.2012).

12. ФЗ РФ от 2 июля 2013 г. N 187-ФЗ "О внесении изменений в отдельные законодательные акты Российской Федерации по вопросам защиты интеллектуальных прав в информационно-телекоммуникационных сетях" (с изменениями и дополнениями от: 12 марта 2014 г.) //СПС КонсультантПлюс. – URL: http://www.consultant.ru (дата обращения 01.02.2017).

13. Декларация по итогам конференции, материалы конференции и тексты выступлений национальных и международных экспертов на 12-й Центральноазиатской конференции СМИ, Душанбе, Таджикистан, 25-26 мая 2010 г. - http://www.osce.org/ru/fom/88300 (дата обращения 01.02.2017)

14. Конвенция о преступности в сфере компьютерной информации (ETS N 185) [рус., англ.] (Заключена в г. Будапеште 23.11.2001) (с изм. от 28.01.2003) - http://www.consultant.ru/cons/cgi/online.cgi?req=doc;base=INT;n=13526#0 (дата обращения 01.02.2017)

15. Проект резолюции Генеральной ассамблеи ООН (от 18.12.2013 г.). N68/167 Право на неприкосновенность личной жизни в цифровую эпоху - http://www.lawtrend.org/pdf-viewer?file=http://www.lawtrend.org/wp-content/uploads/2014/06/2013_UN_68_167.pdf (дата обращения 01.02.2017)

16. Решение ООН от 27 июня 2016 года. Поощрение, защита и осуществление прав человека в Интернете. http://spring96.org/files/misc/hrc-resolution_-human_rights_on_the-internet-ru.pdf (дата обращения 01.02.2017)

17. Курушин В.Д., Минаев В.А. Компьютерные преступления и информационная безопасность: Справочник. – Юрист, 1998. – 256 с.

References

1. Garmaev Yu.P. Sovremennye informatsionnye tekhnologii v mekhanizme vnedreniya mezhotraslevykh sredstv protivodeistviya prestupnosti // Yuridicheskoe obrazovanie i nauka. 2014. № 4. S. 28-33.

2. Vasil'ev A.N. Problemy metodiki rassledovaniya otdel'nykh vidov prestuplenii. M.: LeksEst, 2002. C. 43.

3. Belkin R.S. Kurs kriminalistiki. V 3-kh t. M., 1997. S. 41.

4. Klassifikatsiya komp'yuternykh prestuplenii po kodifikatoru mezhdunarodnoi ugolovnoi politsii general'nogo sekretariata Interpola - http://www.03pk.ru/pages/kompyuternye-prestupleniya-po-kodifikatoru-interpola (data obrashcheniya: 01.02.2017)

5. Bagutdinov R.A. Sovremennye nauchnye issledovaniya i innovatsii. 2015. № 10 S. 21-29.

6. Ostrovskii O.A Kriminalisticheskaya portretnaya ekspertiza po videoizobrazheniyam, kak forma opredeleniya lichnosti / The Eleventh International Conference on Eurasian scientific development Proceedings of the Conference. Editor Jana Ilyna, Russia. 2016. S. 176-179.

7. Korolev D.G. Informatsiya i pravo: Uchebnoe posobie. Ryazan': Ryazanskii Fakul'tet Moskovskogo instituta MVD Rossiyu 2000. S. 41-55.

8. Kriminalistika. Uchebnik dlya vuzov / Otv. red. N.P. Yablokov. 3-e izd. M.: Yurist'', 2005. S. 87.

9. Bagutdinov R.A. Kibernetika i programmirovanie. 2016. № 5. S. 10-15.

10. Yablokov N.P. Kriminalistika: uchebnik. M.: Norma, 2008. S. 90.

11. Yuridicheskoe zaklyuchenie Kafedry YuNESKO po avtorskomu pravu i inym pravam intellektual'noi sobstvennosti o pravovoi prirode saitov v seti Internet - http://www.unescochair.ru/index.php?option=com_content&task=view&id5&Itemid=18 (data obrashcheniya: 31.08.2012).

12. FZ RF ot 2 iyulya 2013 g. N 187-FZ "O vnesenii izmenenii v otdel'nye zakonodatel'nye akty Rossiiskoi Federatsii po voprosam zashchity intellektual'nykh prav v informatsionno-telekommunikatsionnykh setyakh" (s izmeneniyami i dopolneniyami ot: 12 marta 2014 g.) //SPS Konsul'tantPlyus. – URL: http://www.consultant.ru (data obrashcheniya 01.02.2017).

13. Deklaratsiya po itogam konferentsii, materialy konferentsii i teksty vystuplenii natsional'nykh i mezhdunarodnykh ekspertov na 12-i Tsentral'noaziatskoi konferentsii SMI, Dushanbe, Tadzhikistan, 25-26 maya 2010 g. - http://www.osce.org/ru/fom/88300 (data obrashcheniya 01.02.2017)

14. Konventsiya o prestupnosti v sfere komp'yuternoi informatsii (ETS N 185) [rus., angl.] (Zaklyuchena v g. Budapeshte 23.11.2001) (s izm. ot 28.01.2003) - http://www.consultant.ru/cons/cgi/online.cgi?req=doc;base=INT;n=13526#0 (data obrashcheniya 01.02.2017)

15. Proekt rezolyutsii General'noi assamblei OON (ot 18.12.2013 g.). N68/167 Pravo na neprikosnovennost' lichnoi zhizni v tsifrovuyu epokhu - http://www.lawtrend.org/pdf-viewer?file=http://www.lawtrend.org/wp-content/uploads/2014/06/2013_UN_68_167.pdf (data obrashcheniya 01.02.2017)

16. Reshenie OON ot 27 iyunya 2016 goda. Pooshchrenie, zashchita i osushchestvlenie prav cheloveka v Internete. http://spring96.org/files/misc/hrc-resolution_-human_rights_on_the-internet-ru.pdf (data obrashcheniya 01.02.2017)

17. Kurushin V.D., Minaev V.A. Komp'yuternye prestupleniya i informatsionnaya bezopasnost': Spravochnik. – Yurist, 1998. – 256 s.

|

Статья опубликована с лицензией Creative Commons Attribution-NonCommercial 4.0 International License (CC BY-NC 4.0) – Лицензия «С указанием авторства – Некоммерческая».

Статья опубликована с лицензией Creative Commons Attribution-NonCommercial 4.0 International License (CC BY-NC 4.0) – Лицензия «С указанием авторства – Некоммерческая».

Рус

Рус